华为交换机安全加固指南(四)

华为交换机安全加固指南(三) http://www.jiushuku.net/post-28.html

13.、物理与环境安全

物理与环境访问控制在保护交换机的安全方面,具有极其重要的作用。在进行物理与环境安全加固时,需要考虑如下措施:

制定物理与环境安全策略,要求访问、接待、操作、记录流程规范;重要区域必须安排专门的安保人员;出入机房区域需要有记录;在特别重要的机房,需要部署双层门并在两道门间部署中立区域,并提供视频监控(为了防范无权限者尾行合法人员进入机房);部署门禁系统,为具有访问权限的人员提供口令卡、指纹虹膜等生物认证手段;部署视频监控系统;机柜门加锁并确保在使用后关闭;机框上不使用的槽位需要用假面板堵塞;禁止串口、网口等接口常连接设备,暴露在机柜之外;不使用的物理端口,应该默认配置为关闭,即使插上网线也不能通信;使用KVM等虚拟连接的环境,要求对KVM进行基于身份的鉴权;对重要系统进行异地灾备;保证电源有备份并提供不间断电源供应;机房温度湿度监控。

14、加强网络IT管理

为了避免由于人因差错、IT管理导致的安全事故,要求做到:

定期为操作系统打上补丁;定时升级杀毒软件病毒库;根据厂商提供的软件版本和补丁,及时将系统软件维持在最新的版本和补丁状态;网络改造工程必须严格遵循操作规范;网络改造工程操作前必须进行方案审核,操作后必须完成业务验证。

对网络拓扑变更,施工方案需要与变更单元周边相关的所有部门进行确认,避免在周边部门不知情的情况下进行工程施工,避免由于施工引发对周边单元的负面影响。

对访问控制策略变更,要求对策略影响端到端范围内的所有节点、业务、网元等进行确认,以免端到端影响通信过程。

交换机会定期发布新版本和补丁解决之前版本存在的安全风险问题,请定期检查交换机发布的新版本和补丁,查看解决的问题列表,判断是否需要升级版本或加载新补丁。

交换机上查看软件和补丁版本的方法如下:

<HUAWEI> system-view

[HUAWEI] display version

[HUAWEI] display patch-information

版本补丁如果未加载或加载不正确,例如加载错误版本补丁,或补丁未激活,可能导致缺乏某些功能特性,或带来安全风险,通过display patch-information可以确认补丁加载是否正确。

15、加强账号与权限管理

强烈建议所有账号、口令、密钥的配置使用过程中:

避免在所有交换机上配置相同的账户口令。避免多人共享同一个账号口令。密码需要定期更新。密码强度应该满足安全要求。登录账号鉴权,要求配置全网统一的AAA鉴权系统,避免交换机进行本地认证。在分配账号权限时,遵循最小授权原则,避免授予超出职责范围的权限。严禁配置免认证的接入模式,任何接入交换机的通道都需要进行鉴权认证授权审计。严格记录所有账户的活动日志,以便事后分析。

16、账号管理

要求:账号统一管理,固定用户使用固定账号。

查看本地用户命令:

[HUAWEI] display local-user

用户配置:

# 进入AAA视图,配置用户名密码,设置服务类型、用户级别和超时时间:

<HUAWEI> system-view

[HUAWEI] aaa

[HUAWEI-aaa]

# 配置用户名密码

[HUAWEI-aaa] local-user user1 password irreversible-cipher hauwei.com

#配置用户服务类型

[HUAWEI-aaa] local-user user1 service-type ssh

# 配置用户级别

[HUAWEI-aaa] local-user user1 privilege level 3

#配置超时时间

[HUAWEI-aaa] local-user user1 idle-timeout 5 0

建议配置足够复杂度的密码,并区别对待用户权限级别。

17、关闭不使用的业务和端口

在分析交换机的业务需求的基础上,按照最小授权原则(除非有明确的访问需求,否则默认关闭访问通道),关闭不使用的业务,关闭不需要开启的TCP/UDP端口。关闭Telnet,关闭FTP等。对于不能通过关闭业务来关闭的TCP/UDP端口,需要制定ACL访问控制策略,关闭此类端口。

18、废弃不安全的访问通道

在业务需求分析的基础上,优先满足业务的访问需求。在同一个访问需求有多种访问通道服务的情况下,废弃不安全的访问通道,而选择安全的访问通道。下表列出了各种访问通道的安全水平,优先选择高安全等级的访问通道。

|

访问需求 |

安全的通道 |

不安全的通道 |

|

远程登录 |

SSHv2 |

Telnet、SSHv1 |

|

文件传输 |

SFTP |

FTP,TFTP |

|

网管 |

SNMPv3 |

SNMPv1/v2 |

19、废弃不安全的参数

由于历史原因,交换机需要兼容大量老的版本,在老版本中存在大量的不安全的参数,继续使用这些参数,在当前计算机数据处理能力已经极大增强的情况下,无法满足安全防御的要求。具体的安全参数的替代关系如下,需要选择安全级别高的算法和参数取代安全级别低的算法和参数。

|

安全算法 |

安全的参数 |

不安全的参数 |

|

加密算法 |

AES |

DES |

|

散列算法 |

SHA2 |

MD5 |

|

软件校验 |

SHA2 |

CRC |

20、安全区域隔离

由于交换机的配置模型和业务极其复杂,访问控制策略也会变得非常复杂。基于安全区域隔离的逻辑模型,能够较好的描述交换机的安全防御策略。

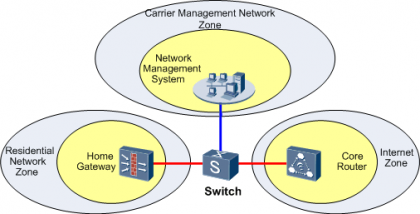

交换机安全访问控制策略模型

通过将交换机的对外接口划分成三个安全区域:

运营商管理网络区域;用户驻地网络区域;Internet公共网络区域。采取如下的访问控制模型,能够达到较高的安全防御目标:

|

访问通道 |

管理网络区域 |

驻地网络区域 |

互联网区域 |

|

Telnet/SSH/SNMP/Radius/TACACS/Syslog Mgmt |

信任,允许访问 |

不可信,拒绝 |

不可信,拒绝 |

|

PPPoE/WEB Portal end user dialing protocol |

不可信,拒绝 |

信任,允许访问 |

不可信,拒绝 |

|

RIP/OSPF/BGP/ISIS internetworking |

不可信,拒绝 |

不可信,拒绝 |

信任,允许访问 |

21、部署HWTACACS对命令行进行授权

由于交换机的配置模型和业务极其复杂,导致交换机的命令行规模庞大。为了简化交换机的管理维护,交换机通常使用基于角色的权限管理,而不是基于身份的权限管理。因此,在分配一个管理员权限时,通常会将这一等级的全部命令行开放给该管理员。

在实际的网络运维过程中,此管理员并不需要其对应等级权限的全部命令行权限,因此,需要部署HWTACACS系统,来限制该管理员可以使用的命令行集合。在交换机上配置HWTACACS命令行授权,在HWTACACS服务器上进行命令行授权,完成该配置样例输出。

22、基于可信路径的访问控制

IP网络的开放性决定了,只要路由可达,任何人都可以对目标主机进行访问或者攻击。

对于某一个主机而言,访问它的客户端的报文历经的路径通常是固定的,尤其是在网络边缘,这种路径的固定特性表现得更加明显。

对于电信网络而言,交换机连接的邻接网元的拓扑关系通常在网络规划阶段就已经明确,在网络运营过程中很少修改。

基于以上假设,可以在交换机上部署基于可信路径(trusted path)的访问控制策略,以提升网络的安全性。

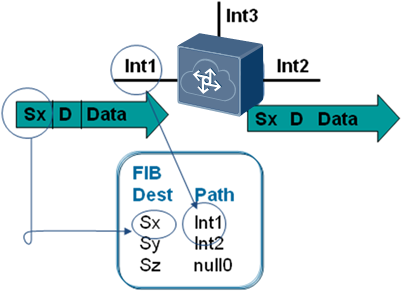

URPF反向路径转发模型

通过部署URPF,可以判定某个报文的源地址是否合法,如果该报文的路径与URPF学习的路径不符,丢弃该报文,用URPF可以有效防范IP地址欺骗。

华为交换机安全加固指南(五) http://www.jiushuku.net/post-33.html